Todos na indústria estão preocupados com a segurança da Rede Industrial e a abordagem da PI evoluiu para lidar com essa preocupação. A PI recomendou uma estratégia de Defesa em Profundidade e, além disso, exigiu que todos os dispositivos que passassem pelo laboratório de testes para certificação passassem por um chamado “Teste de Carga de Rede”. É aqui que o dispositivo foi submetido a uma inundação de tráfego de rede simulando um ataque de Negação de Serviço, garantindo que os dispositivos não apenas se degradassem graciosamente, mas se recuperassem automaticamente.

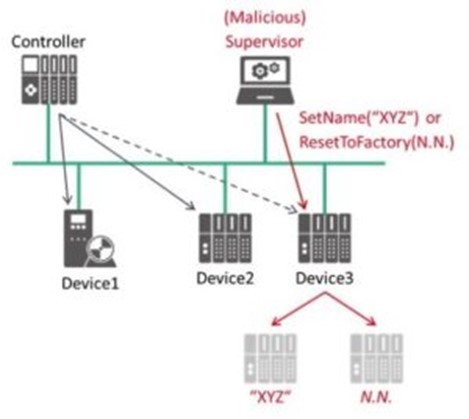

Mas, agora, o mercado está pedindo níveis adicionais de segurança, então estamos olhando além do Netload e criamos 3 classes de segurança que são escaláveis. A Classe 1 é onde reforçamos a segurança para os protocolos DCP e SNMP e protegemos os arquivos GSD. A Classe 2 é onde usamos autenticidade entre controladores e dispositivos para garantir que os dispositivos tenham permissão para se comunicar entre si. Isso ajuda a evitar ataques do tipo man-in-the-middle. A Classe 3 é onde criptografamos os dados de IO em tempo real, caso você esteja preocupado que eles contenham informações confidenciais, como receitas, fórmulas ou algum outro segredo comercial.

O que você precisa saber é que a Classe de Segurança 1 está pronta e disponível para uso. Os dispositivos estão migrando para usar o DCP no Modo Somente Leitura e tendo o SNMP desativado por padrão. Os arquivos GSDML agora podem ser protegidos e as Ferramentas de Engenharia estão começando a oferecer suporte ao seu uso.

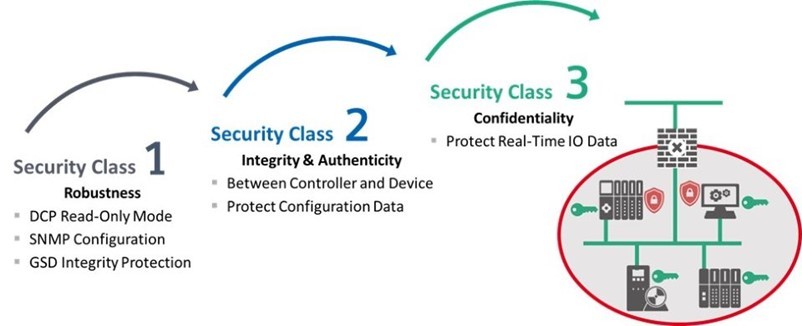

Vamos dar uma olhada na Classe de Segurança 1 com um pouco mais de detalhes, começando com o protocolo DCP. O protocolo DCP é essencial para 2 coisas: detectar dispositivos PROFINET na rede e fornecer configuração básica desses dispositivos. O problema é que os comandos DCP podem alterar a configuração de um dispositivo durante a operação normal, seja por alguma ação não intencional ou por algum agente mal-intencionado. Ao colocar o DCP no modo “Somente Leitura” durante a operação normal, um agente mal-intencionado não pode renomeá-lo e tentar interromper ou assumir o controle da rede.

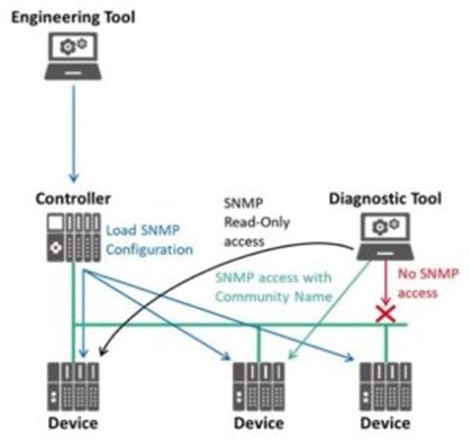

O próximo tópico da Classe de Segurança 1 é SNMP. Aqui, desabilitamos o SNMP por padrão para todos os dispositivos em uma rede PROFINET. Mas, como o SNMP pode ser uma ferramenta útil de gerenciamento de rede, não queremos restringir completamente seu uso – queremos apenas garantir que a rede seja segura por padrão. Então, permitimos o acesso SNMP fazendo com que a Ferramenta de Engenharia envie configurações SNMP para todos os dispositivos para o Controlador. Então, o Controlador fornece a cada dispositivo sua configuração SNMP quando a comunicação é estabelecida. Um dispositivo pode ter 1 de 3 níveis de configuração:

- O primeiro nível mantém o acesso SNMP completamente desabilitado;

- O segundo nível permite acesso SNMP no modo somente leitura;

3. E o terceiro nível permite acesso SNMP no modo Leitura/Gravação usando o serviço de autenticação de Nome da Comunidade do SNMP.

Isso permite que as Ferramentas de Diagnóstico acessem dispositivos usando 1 desses 3 níveis de configuração.

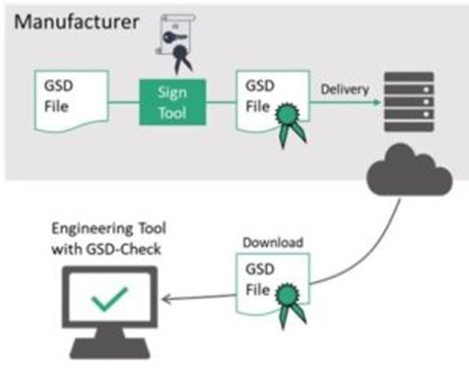

O último tópico da Classe de Segurança 1 é a proteção de integridade GSD. “Proteção de Integridade” significa simplesmente assinar arquivos GSD para que você tenha certeza de que eles foram fornecidos pelo fabricante do dispositivo e não foram corrompidos ao longo do caminho por algum agente mal-intencionado. Para garantir a integridade, os fabricantes assinam seus arquivos GSD e fornecem essas versões protegidas aos seus clientes. Quando um cliente usa um arquivo GSD, a Ferramenta de Engenharia garante que ele foi assinado corretamente. Se foi, o arquivo GSD é usado; caso contrário, o arquivo GSD é rejeitado. É realmente muito simples.

Novamente, essas classes de segurança são escaláveis com a Security Class 1, pronta para o horário nobre hoje. Fique atento para Security Class 2 e Class 3, que estarão disponíveis dentro do próximo ano ou algo assim.

Conteúdo traduzido. Original disponível no site da PI.