Profs. Afonso Turcato e André Dias (*)

O artigo intitulado “A Cloud-Based Method for Detecting Intrusions in PROFINET Communication Networks Based on Anomaly Detection”, de 2021, propõe um método inovador para detectar ataques em redes PROFINET, utilizando técnicas de detecção de anomalias e aprendizado de máquina.

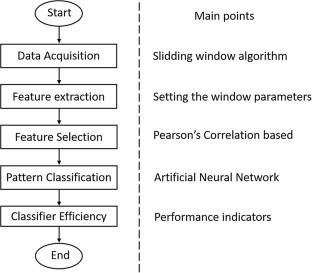

Com o propósito de desenvolver um Sistema de Detecção de Intrusão (IDS) para redes industriais baseadas em Ethernet, os autores propõem um método, baseado em detecção de anomalias, que utiliza uma rede neural artificial (RNA) para classificar o tráfego de rede como normal ou um ataque. O método extrai características do tráfego de dados usando um algoritmo de janela deslizante e, em seguida, seleciona as características mais relevantes usando um algoritmo de seleção de características baseado em filtro. O desempenho do IDS proposto é avaliado usando dados de tráfego de rede reais e artificiais, e os resultados mostram que o método proposto é altamente eficaz na detecção de ataques de sondagem em redes PROFINET.

Também são discutidas possibilidades de como o método pode ser integrado com computação em nuvem para fornecer monitoramento e gerenciamento de segurança aprimorados em ambientes da Indústria 4.0.

Os principais temas abordados são:

- Segurança em redes industriais: o artigo destaca a importância crítica das redes de comunicação industrial, especialmente aquelas baseadas em Ethernet em tempo real (RTE), para o desenvolvimento da Indústria 4.0. No entanto, essas redes também apresentam vulnerabilidades de segurança que precisam ser abordadas.

- Detecção de anomalias: o método proposto se concentra na detecção de anomalias no tráfego de rede como um meio de identificar ataques. Em vez de depender de assinaturas de ataque conhecidas, o sistema aprende o comportamento normal da rede e sinaliza quaisquer desvios significativos como possíveis intrusões.

- Extração e seleção de recursos: o artigo explora a extração de 20 recursos distintos do tráfego de rede, incluindo quatro novos recursos propostos pelos autores. Um algoritmo de seleção de recursos baseado na correlação de Pearson é então usado para identificar os recursos mais relevantes para a detecção de intrusões.

- Classificação de padrões: uma Rede Neural Artificial (RNA) do tipo Multilayer Perceptron (MLP) é utilizada para classificar o tráfego de rede como normal ou ataque, com base nos recursos selecionados. A RNA é treinada utilizando dados de tráfego normal e outliers artificiais para representar ataques.

- Computação em nuvem: os autores propõem a integração do sistema de detecção de intrusões com a nuvem, o que permite a coleta e análise centralizada de dados de múltiplas redes industriais.

No artigo, afirma-se que a detecção de anomalias é uma abordagem mais eficaz para segurança de rede industrial do que a detecção baseada em assinaturas, devido à capacidade de detectar ataques desconhecidos.

Outra questão importante é que a seleção de características relevantes é crucial para o desempenho do sistema de detecção de intrusões. Os autores demonstram que as características selecionadas são altamente eficazes na identificação de ataques do tipo probing.

Já a geração de outliers artificiais é uma técnica valiosa para treinar a RNA, especialmente quando os dados de ataque reais são escassos.

Para detectar anomalias, é preciso definir o conceito de normalidade. O “estado normal” de uma rede é representado por um modelo de comunicação que envolve todas as variáveis do processo. Um evento é considerado anômalo se o grau de variação em relação a esse modelo for alto.

As anomalias de rede podem ser classificadas em quatro grupos principais:

- Anomalias relacionadas à operação da rede: falhas na rede, interrupções, configurações incorretas, inserção ou remoção de equipamentos.

- Anomalias de Flash-crowd: aumento repentino no fluxo de dados, geralmente transmitidos de/para um único equipamento. Com o tempo, o tráfego de dados se normaliza.

- Falhas de medição: falhas nos sistemas de diagnóstico e/ou coleta de dados, distorcendo as informações sobre o estado da rede.

- Ataques: comprometem a confidencialidade e a confiabilidade das informações na rede.

As técnicas de detecção de anomalias têm sido amplamente aplicadas em ambientes com imprecisão e incerteza. A eficiência de um algoritmo de reconhecimento de padrões pode ser avaliada por meio de métricas como:

- Taxa de Falsos Positivos (FPR): proporção de intrusos classificados incorretamente como genuínos.

- Acurácia (A): proporção de classificações corretas em relação ao total de elementos.

- Erro: proporção de classificações incorretas em relação ao total de elementos.

- Tempo: tempo total de processamento do algoritmo de classificação.

A Figura 1 ilustra as etapas do método proposto.

Figura 1 – Etapas do método proposto

Por fim, o método proposto demonstrou uma alta precisão na detecção de ataques de probing em diferentes cenários de rede PROFINET. Essa representa uma contribuição valiosa para o campo da segurança de rede industrial.

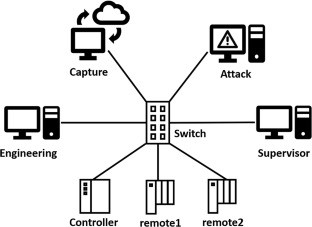

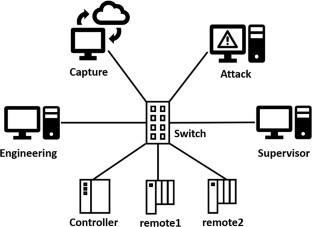

A Figura 2 apresenta as interligações da rede PROFINET avaliada.

Figura 2 – Rede PROFINET avaliada

Os autores também introduzem novos recursos de rede e técnicas de treinamento de RNA que podem ser aplicadas em outros contextos de segurança cibernética. A integração com a nuvem abre caminho para sistemas de segurança industrial mais robustos, escaláveis e adaptáveis, essenciais para a Indústria 4.0.

REFERÊNCIA:

Turcato, A.C., Negri, L.H.B.L., Dias, A.L. et al. A Cloud-Based Method for Detecting Intrusions in PROFINET Communication Networks Based on Anomaly Detection. J Control Autom Electr Syst 32, 1177–1188 (2021). https://doi.org/10.1007/s40313-021-00747-4

(*) Prof. Dr. Afonso C. Turcato | afonso.turcato@ifsp.edu.br

IFSP campus Sertãozinho

Prof. Dr. André L. Dias | andre.dias@ifsp.edu.br

IFSP campus Sertãozinho